Practical Malware Analysis - Lab 01x3

Cette série de writeups couvre les différents exercices du lab “Practical Malware Analysis”. Ce premier chapitre à pour but d’introduire à l’analyse statique basique de différents samples.

Lab 1-3 (Lab01-03.exe)

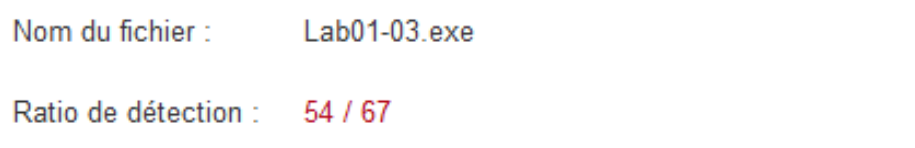

1 - Does either file match any existing antivirus signatures

Le fichier est reconnu par presque la totalité des solutions antivirales disponibles:

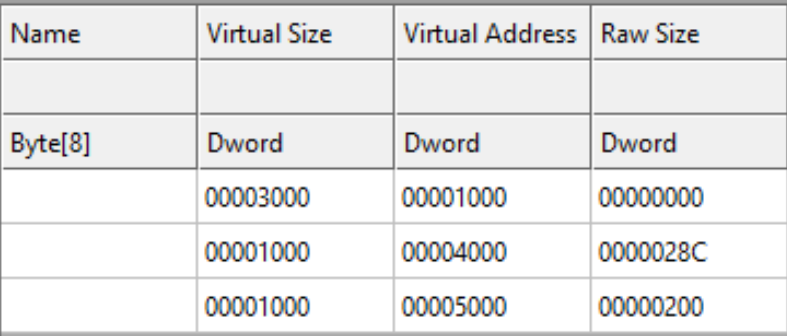

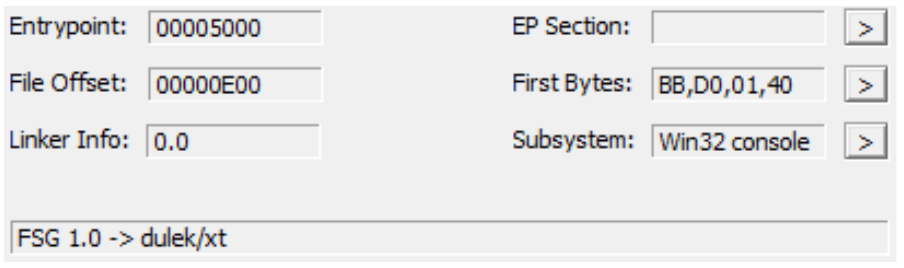

2 - Are there any indications that this file is packed or obfuscated? If so, what are these indicators? If the file is packed, unpack it if possible.

La taille des sections et leurs absences de nom du binaire laissent penser que ce dernier est packé:

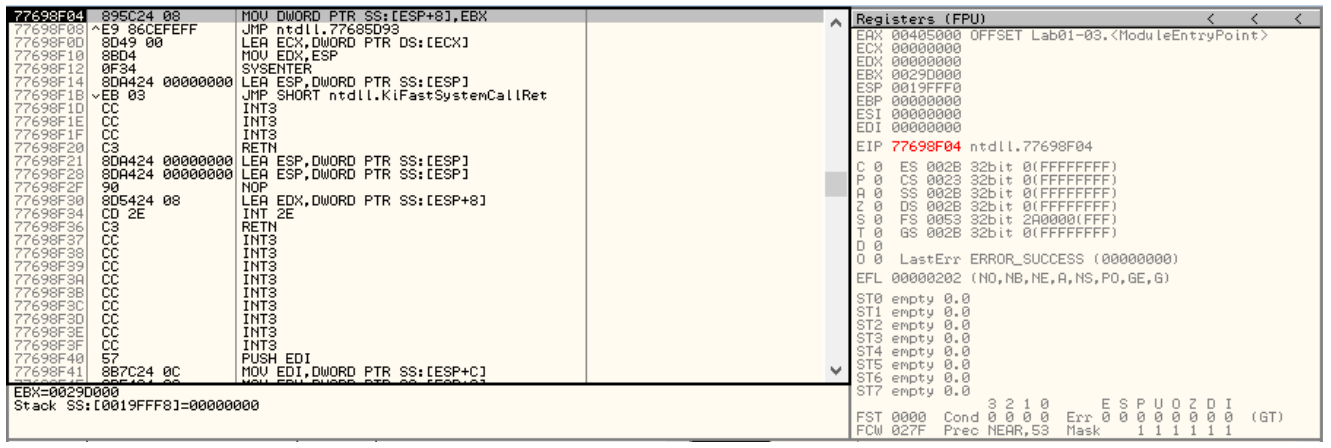

Je commence donc par ouvrir le binaire dans OllyDbg. Le point d’entrée du programme packé est ici à l’adresse 0x00405000:

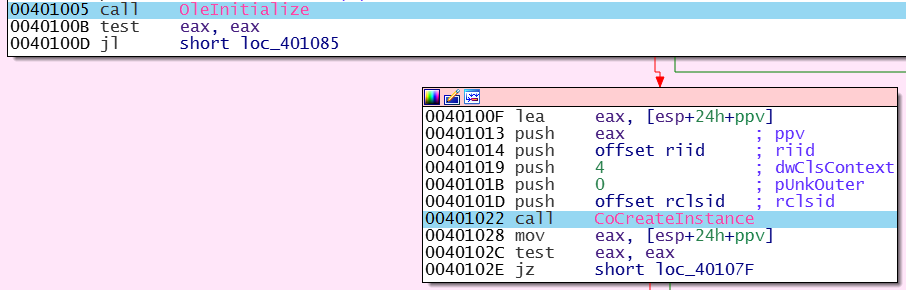

3 - Do any imports hint at this program’s functionality? If so, which imports are they and what do they tell you?

Dependency Walker retourne l’unique une unique librairie “OLE32.dll”.

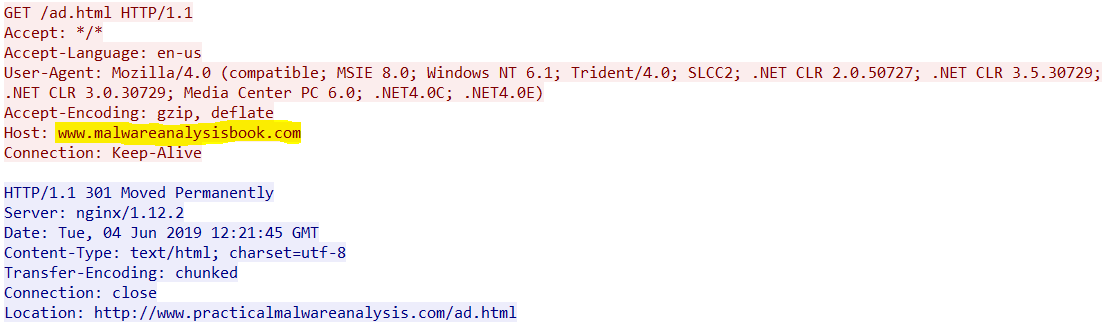

4 - What host- or network-based indicators could be used to identify this malware on infected machines ?

L’analyse du code indique que le programme n’interagit pas avec la machine infectée et ne drop aucun autre fichiers. Il n’y a donc pas de signature “hôte”.

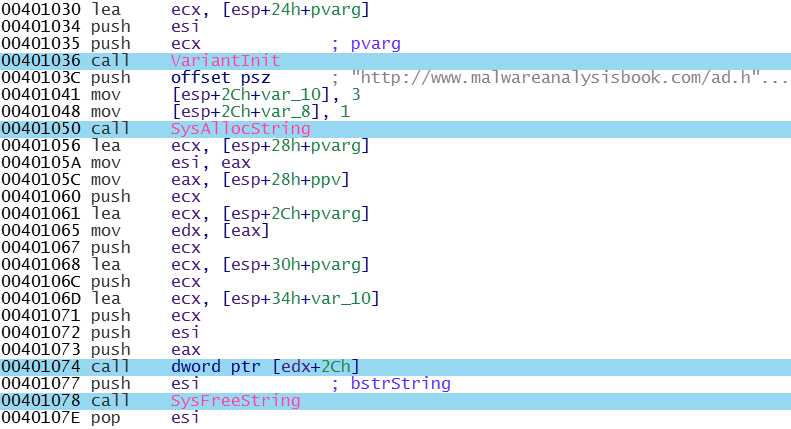

En revanche, l’adresse “http://www.malwareanalysisbook.com/ad.html” peux servir pour créer une signature réseau:

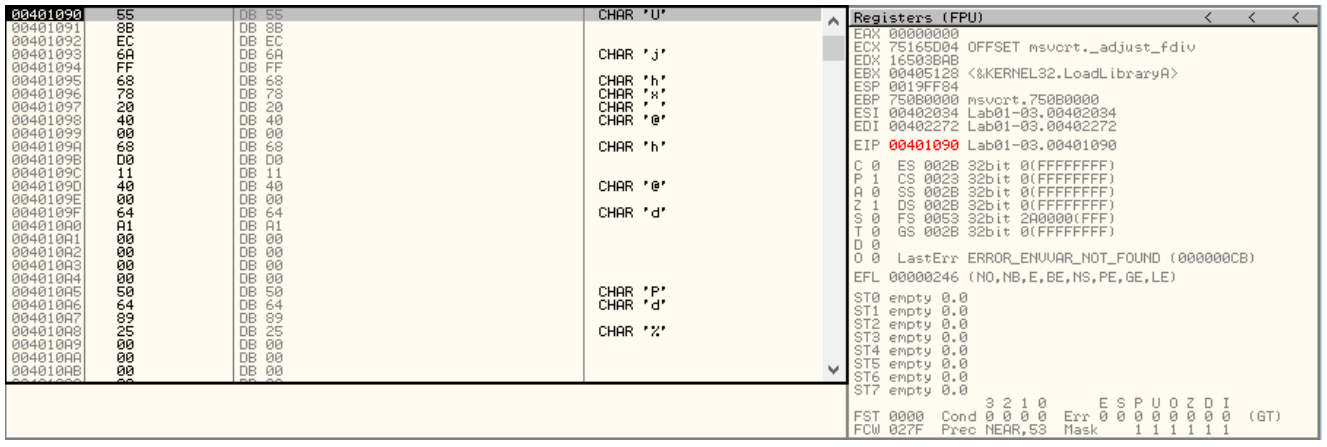

Analyse du malware:

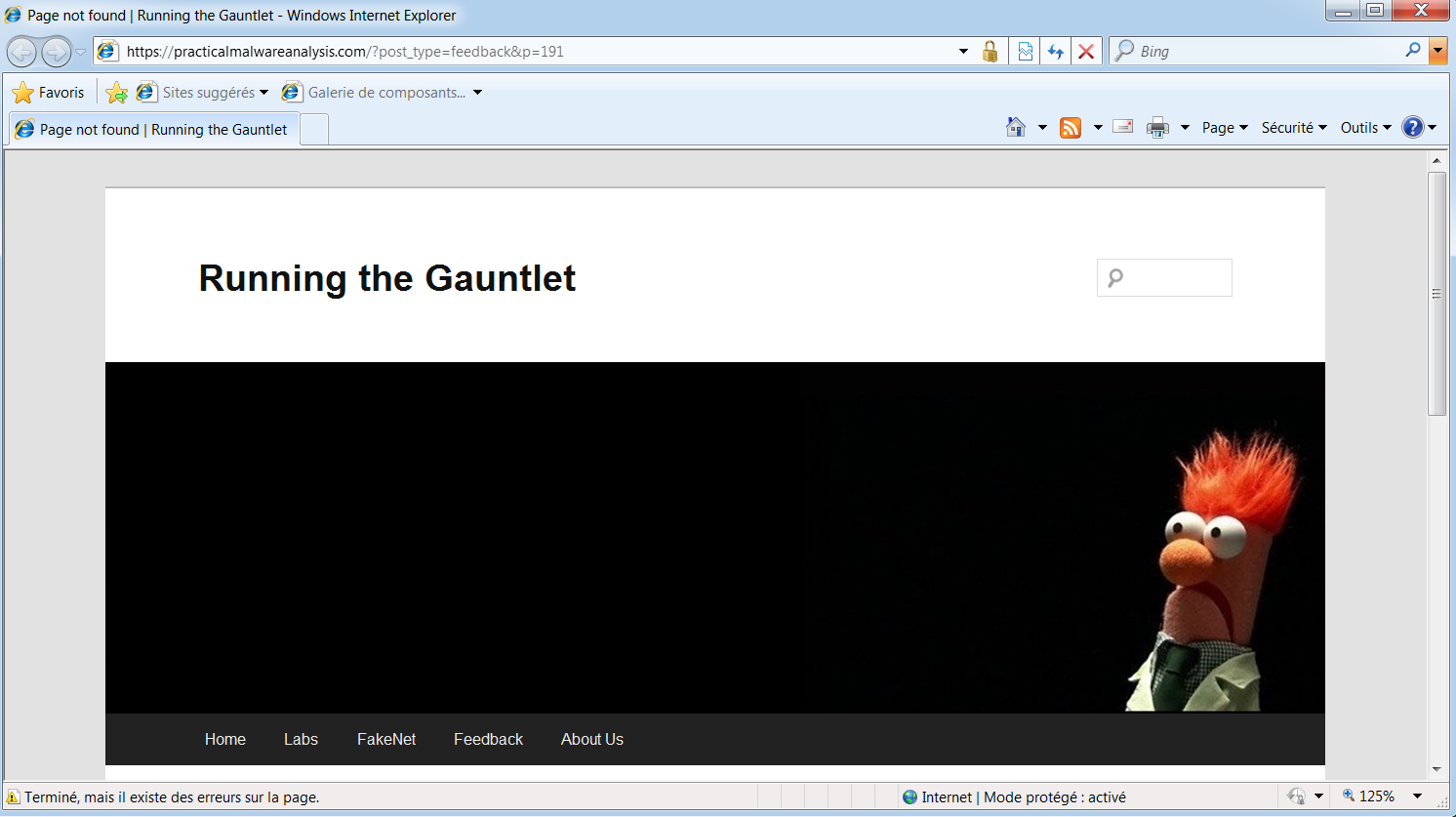

Le logiciel malveillant n’effectue que très peux d’action sur le système. Celui-ci se contente d’ouvrir un navigateur Internet Explorer sur l’URL citée plus tôt:

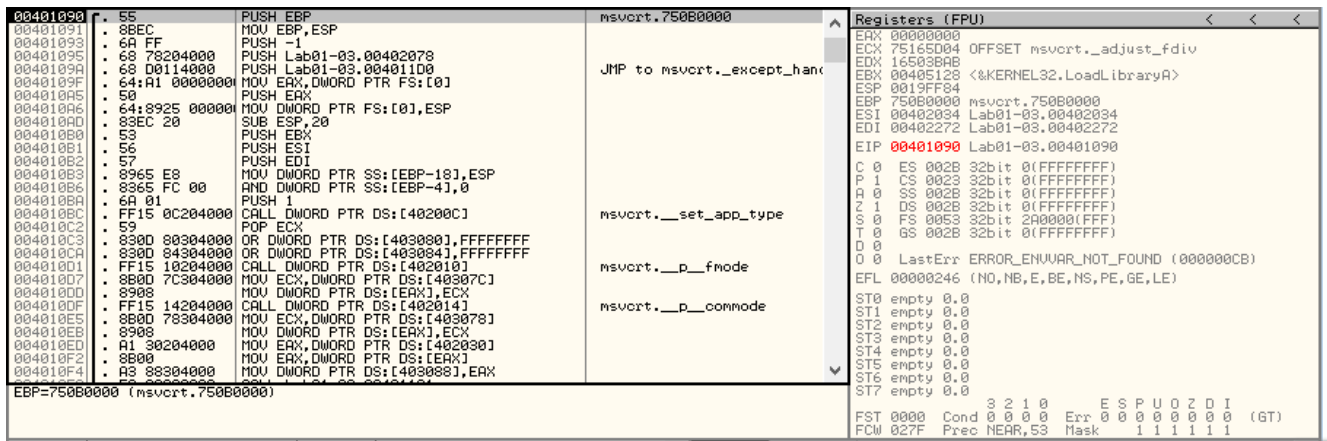

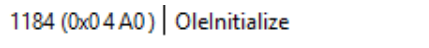

Pour ce faire, la libraire COM est initialisée avec la fonction OleInitialize, puis créé avec CoCreateInstance:

Ensuite, la fonction permettant d’ouvrir le navigateur est appelée, avec comme argument l’URL souhaitée:

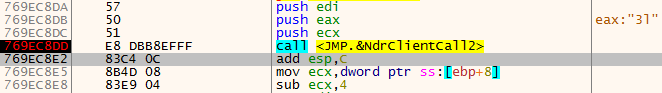

Le call de la fonction est dynamiquement calculée. Mais avec l’aide d’un débugger, il est possible d’atteindre cette fameuse fonction:

NdrClientCall2 fonctionne comme une interface entre le programme et d’autres logiciels. Ici, ce sera le navigateur Internet Explorer. Le programme se termine de lui-même juste après.

Le programme analysé se content donc d’ouvrir un navigateur internet sur une page précise, rien de plus.